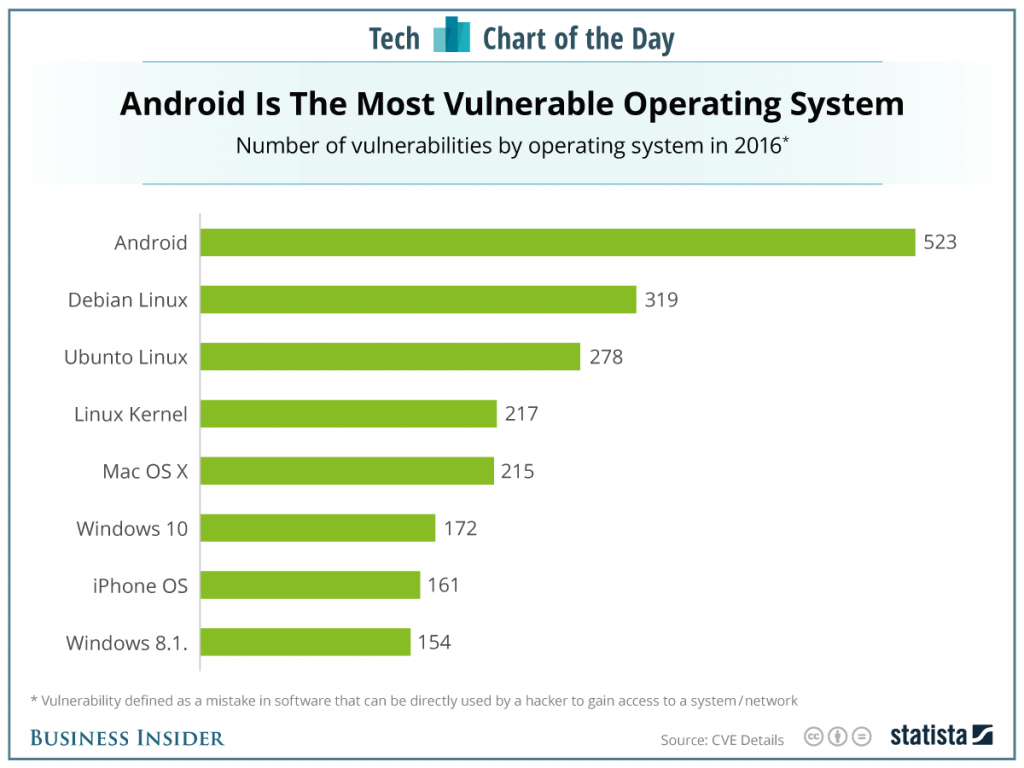

Y empezamos el nuevo año presentándoles los Sistemas Operativos mas vulnerables del 2016. Esta vez tenemos a tres distribuciones Linux a la cabecera: Android con 523, Debian 319 y Ubuntu 278, estos muy por encima de las 228 descubiertas en openSUSE.

Pues así mismo como lo estas leyendo, el 2016 fue un año terrible para los especialistas en Seguridad Cibernética. Estuvo plagado de exploits, ransomware, ataques DDoS, fraude, y mucho mas.

Aquí podemos ver una lista de los 50 productos mas vulnerables:

Fuente: http://www.cvedetails.com/top-50-products.php?year=2016

Que lindos los de CVE Details, entonces es mentira que Linux es mas seguro que Windows según esos charts. bah.

Hola Dcruz, versiones recientes de Windows tales como 8/8.1 y 10 han mejorado en seguridad. Volviendo al tema de Linux, como puedes ver, el Kernel del mismo ha sido explotado en abundancia en los últimos años.

Bueno, tiene algo de lógica, si un sistema gana popularidad pues es obvio que se pongan para «meterle las manos». Pienso yo.

Da hasta risa..esa fuente no me parece muy confiable si hasta pusieron Ubunto en vez de Ubuntu…imagínense ustedes!!!!

Lo mismo pensé

La fuente de la gráfica (Busines Insider) no es la misma que la fuente de los datos (CVE Details).

Si, ya veo. Igual, aunque aparezcan vulnerabilidades relacionadas al Kernel Linux, la manera de organizar permisos en Unix y derivados siempre va a venir unido a una ventaja de seguridad respecto a otras formas…

Si, aquí opiné un poco más sobre el tema.

@mikethewolf83, la fuente tiene un error ortográfico como bien dices, aun así, esto no deja de ser serio. El mismo Torvalds ha mencionado varias veces los problemas que enfrenta el kernel de Linux, y como algunas cosas se convierten en «stable» teniendo serios problemas.

Ubunto Linux, 😉

@Panamajack: jajaja ah si, lo vi ayer y se me olvidó comentarlo anteriormente jejeje.. es una «nueva» vertiente del ubuntu 😛

Hecha por ti, so pelu!

Vamos a ver.

Mirando los datos del post solamente sin la información completa (más sobre esto en otro párrafo) es inevitable llegar a una conclusión negativa sobre el panorama de la seguridad. No me malinterpreten, el estado actual de la seguridad en general, tanto del software privativo como libre, está lejos de ser ideal, sin embargo, comparativamente sigue siendo mejor en el ámbito del segundo que del primero.

Pero cómo? Si ahí dice que hay más vulnerabilidades?

Primero que todo, para que exista una vulnerabilidad debe existir un error en el código, (a menos, claro, que dicha vulnerabilidad sea introducida a propósito) y como todos los errores tanto los que presentan riesgo para la seguridad como los que no, las auditorías y pruebas solo demuestran la presencia de estos, no su ausencia. Teniendo esto en cuenta podemos ver que mayor cantidad de vulnerabilidades detectados no significa mayor cantidad de vulnerabilidades presentes en general.

En mi opinión en sistemas tan complejos como los que aquí se presentan siempre abundan las vulnerabilidades y estoy más que feliz de que en los que personalmente uso, su detección y corrección vaya a tan buen paso.

En segundo lugar, notar la importancia de la disponibilidad del código fuente en la detección de los vulnerabilidades y la fuente de los reportes de estos (desarrolladores y colaboradores en el software libre vs solo desarrolladores en el software privativo, además del proceso de reporte y corrección de los mismos que difiere grandemente en que muchos de los errores encontrados por las propias empresas de software privativo nunca son reportados públicamente y por tanto no se incluyen en estos datos.

Finalmente los datos faltantes que mencionaba antes: mucho más importante que el número total de vulnerabilidades es, por supuesto, la severidad de estas. La fuente de los datos presentados aquí usa el Common Vulnerability Scoring System para rankear las vulnerabilidades y las tablas que muestran esos datos (aquí agrupados por vendors y aquí detallados por productos dan una mejor idea del estado real de la seguridad.

Disculpen lo extenso de la respuesta.

Vaya, ahí te va un +1 o un pulgar arriba de mi parte. Más claro y explicativo imposible. Gracias por la explicación colega….

Saludos Obi, en algunos casos «La verdad es difícil de tragar». Las estadísticas están ahí, y lo demuestran. La fuente es confiable. El 2016 fue un año terrible para Linux, y el 2017 va a ser peor.

La fuente es confiable, de hecho dos de los links que puse son de esa misma fuente, ese no es mi punto.

Precisamente que «las estadísticas están ahí» es el principal motivo de que comentara. La cosa es que aunque lo parezca no todas «las estadísticas están ahí» si lo que se quiere es mostrar un panorama real del estado de la seguridad. Los datos escogidos convenientemente muestran sin dudas a cualquiera que ya viniera con esa misma idea o a cualquiera que simplemente no se molestara en buscar un poco más, que 2017 «fue un año terrible para Linux». Si ese es el propósito del artículo, si es todo lo que se quiere mostrar, si se trata únicamente de un artículo de opinión tratando el tema de manera parcializada, entonces me callo, porque el propósito fue cumplido.

Pero entonces, con un propósito similar, podemos publicar un artículo parecido que se titule, quizás, «Vulnerabilidades del 2016 lideradas por compañías de software privativo», mostrando esta tabla (nótese que la fuente es exactamente la misma que la del post original, con datos agrupados de una manera diferente), y ahí veríamos que Microsoft (4735 vulns), Oracle (3918), Apple (3498), IBM(3016), CISCO (2795), Adobe(2177), Google (2172) y Mozilla(1714) encabezan la lista. Y sin embargo, yo comentaría en dicho artículo, similar a cómo hice en este, que los datos no son precisos ni suficientes para llegar a conclusiones útiles. Por qué? pues porque en este segundo artículo, se ignora el hecho de que en los datos de Microsoft se suman las vulnerabilidades de 442 productos llevando a una razón de 11 vulnerabilidades por producto, mientras que Linux como vendor solo cuenta con 15 productos y una razón de 105 vulnerabilidades por producto.

Y aún incluyendo dichos datos en los dos artículos, seguiríamos careciendo de una estadística fundamental que mencioné en el otro comentario: la severidad de las vulnerabilidades (para los interesados, esta es la especificación según la que clasifican las vulnerabilidades en CVS Details). Como se ve en esta tabla Microsoft, como empresa, padeció de 1884 vulnerabilidades clasificadas como críticas, las de mayor peligrosidad de acuerdo a la metodología usada en el link que puse antes, frente a solo 61 de Linux.

Quiero aclarar que mi punto con estos comentarios no ha sido ni el de criticar el artículo, ni el de defender la idea de que Y es más seguro que Z. Y quiero disculparme si en algun momento he sonado brusco. Mi objetivo es simplemente brindar un punto de vista alternativo para los interesados y los que no tienen la posibilidad o el tiempo de acceder a los datos completos, así como resaltar a los lectores que no es lo más correcto (desde el punto de vista técnico) llegar a conclusiones sin antes haber al menos intentado analizar el problema en toda su magnitud y haber tenido en cuenta más de un aspecto significativo de este, y mucho menos de un tema tan complejo y con tantas facetas y dimensiones como es la seguridad.

May the force be with you.

Te recomiendo que mires Shodan cuando puedas. No es un articulo de opinión, tampoco es para mostrar nada malo contra Linux. Vemos un creciente problema de seguridad en Linux, y sus distribuciones. Como «Pentester» veo usuarios con la «mentalidad» Linux mejor que Windows, bla bla bla, la seguridad es mejor en Arch que en Debian, y al final cuando «zero day exploits» son usados todo es «hackeable». Ahora mismo este servidor que hospeda esta web tiene 9 vulnerabilidades criticas, 3 de ellas pueden ser explotadas, las otras 6 tal vez lo sean mañana.

Para nada ofendido, tus comentarios son acertados, y muy buenos, con base y argumentos. Ahora mismo he tratado de responderte dos veces pero parece que cada cierto tiempo mi IP es «limitada» en la red de TinoRed y no puedo acceder a GUTL.

Always!

Ah, la Internet of Things, plagada de dispositivos desactualizados, sin soporte de los fabricantes e inseguros por default. Ya vimos las consecuencias en el DDoS de hace unos meses, y eso no fue todo lo malo que pudo ser 🙁

1TB/s DDoS es algo que no se creía posible hasta que OVH lo vivió en carne propia. MongoDB es la comida de los últimos días. Hace unos días el refrigerador me estaba mandando «spam» y no era de lata, :), menos mal que SIEM lo detecto.

Mitos y realidades. Lo dije hace 2 años atrás. Te acuerdas @Maikel?

Las estadísticas son métricas que normalmente son usadas por gobiernos y compañías para falsear y esconder información.

La verdad siempre permanece oculta a nuestros ojos. 😉

Están perdiendo el foco, mi experiencia de varias décadas en «esto de linux» me dice que esta noticia está mal contada.

Analicemos dos hechos:

1 – Open Source & Free Software (FLOSS) = código disponible.

O sea que cualquiera (que tenga las aptitudes para hacerlo) puede ver el código y determinar que en ciertas condiciones hay un problema, o sea que los errores o problemas están a simple vista.

Saben que es la «Ley de Linus», wikipedia con ello…

2 – Que en el FLOSS existe un pacto de caballeros que se honra casi en todos los casos en estas situaciones: el que encuentra el fallo notifica al desarrollador ANTES y en SECRETO antes de publicar el fallo.

La consecuencia es que cuando el CVE sale público ya hace rato hay un parche disponible en el canal security de los repos de las principales distros, de hecho revisen los CVE para que vean.

Usualmente al final dice escuetamente: por favor actualizar el soft X a la versión r.g.y.u que está libre del fallo.

O sea que está mal contado… más exacto sería hacer los gráficos contra bugs o fallos abiertos sin parche o del tiempo medio de vida del bug hasta que sale el parche.

Les aseguro que los números serian diferentes, muy diferentes…

Saludos, M. Sc. Pavel Milanes Costa, Consultor en TICs de Consultores Asociados S.A. (CO7WT)