Recientemente me encontré unos videos tutos de nmap muy básicos… enfocados en el cracking, pero esta herramienta se usa para la auditoria de redes, comprobar nuestros servers, encontrar puertos vulnerables, etc … Así que quiero compartir con otros que no la conocian los principios básicos.

Nmap es un escaneador de puertos para los encargados de la seguridad de la red. Fue creado por Fyodor en la década de los 90. Se puede descargar en http://nmap.org. Es completamente multiplataforma, e incluso existen algunos GUI escritos por la comunidad..

Que es un puerto?

Piensa en cada IP como un grupo de oficinas, y cada puerto como un email; cada trabajador (servicio en este caso) necesita su propio email (puerto) para recibir mensajes. Así, por ejemplo, podemos ver los puertos/usos mas comunes:

- 21 => FTP

- 25 => SMTP

- 80 => HTTP

- 110 => POP3

ver más de los puertos y sus usos en la wiki

TCP utiliza ‘flags’ para la comunicacion, aqui tienes algo básico acerca de esto:

- SYN => Synchronize

- ACK => Acknowledgment

- RST => Reset

- FIN => Finish

Ahora mostramos las opciones más comunes que le pasamos a nmap y su explicación (para mas info, ver la man):

-sS escaneo de TCP SYN

-sT escaneo de conexion TCP

-sU escaneo de puertos UDP

-O intenta detectar el SO (TCP/IP fingerprinting)

-sV detecta la version de cada servicio en cada uno de los puertos del objetivo

-P0 le dice a nmap que haga un escaneo sin hacr ping (es muy util para cuando un firewall rechaza el ping)

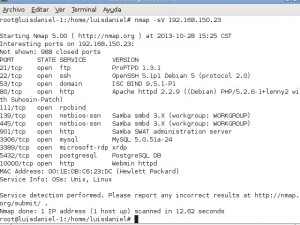

nmap -sS host.objetivo

– es la orden por defecto que se pasa cuando estamos como root.. básicamente nmap pasa un paquete SYN al puerto en el objetivo, el objetivo regresa un SYN/ACK (si esta abierto), así nmap sabe que el puerto esta disponible, así que manda un RST para terminar la conexión.

Como ven, nos da un listado de los puertos abiertos en el objetivo, así como el servicio corriendo en cada puerto, y claro, la MAC del host…

Como ven, nos da un listado de los puertos abiertos en el objetivo, así como el servicio corriendo en cada puerto, y claro, la MAC del host…

nmap -sT host.objetivo

– escaneo completo del TCP, hace un poco mas de “ruido” que -sS, pero no necesita privilegios de root, la comunicación entre nmap y el objetivo es básicamente la misma que -sS, pero al final, en lugar de RST, manda un ACK… (has oído hablar del “handshake”?)..

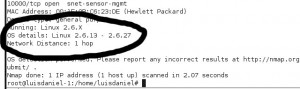

Para conocer el SO del host objetivo (conocido como TCP/IP fingerprinting), (**no es siempre exacto, pero te da un resultado bastante real**)pues simplemente usamos

nmap -O host.objetivo

y el ejemplo de -sV muestra las versiones de cada servicio en cada puerto….

nmap tambien acepta un rango de IPs a escanear…. para especificar esto, tienes varias opciones 10.0.0.* (escanea todas las ip que comienzan por 10.0.0 y terminan entre 0 y 255) 10.0.1-15.1-80 (esto establece dos rangos – 10.0.del uno al 15.del uno al 80)… muy util es tambien el uso de las comas : 192.168.3-5,7.1 en este caso escanea 192.168.3.1, 192.168.4.1, 192.168.5.1 y 192.168.7.1…

En fin, consultando el manual puedes entrar en mas detalles… Y recuerda lo que dice Google ‘Don’t Be Evil‘

Muy bueno, aunque creo que se vería genial en la Wiki.

Otra cosa a los nuevos redactores, los shortcodes de nuestra plantilla dlinux no muerden 😉

@Maikel.. sip, pero para la wiki tengo pensado algo mas completo, mas avanzado

Hey, @Maikel, recuerda que nos debes algo a los nuevos editores… 😉

espero….

Anoche empecé a escribir la Guia para redactores, la verdad no he tenido casi tiempo, pero bueno alguito adelanté, me falta aún la parte de explicar como usar los shortcodes, download, info y alert , pero creo que sería bueno esperar la nueva plantilla que traerá nuevos shortcodes.

No obstante lo que adelanté ayer lo pueden leer aca

http://gutl.jovenclub.cu/wp-content/uploads/2013/10/guia.pdf

OT: Ven acá… Ud no me iba a enviar un correo??

right now

termina esa primera versión pues le esta haciendo falta a alguno de los colaboradores y ya sacamos una versión nueva para la nueva plantilla que no se usara hasta dentro de 2 meses.

Para ilid@n: Como novato en linux me interesa probar todo lo que se publica en la web….socio, si tienes acceso al más allá publica entoces el manual y así el artículo estará más completo y con toda la información.

Saludos

sip, pero recuerda que el manual no es lo mismo que un intro basico, eso era lo que buscaba con este articulo, solo el abc

Un detalle: el puerto que usa el servicio FTP no es el 21??? por lo demás, muy bueno el artículo, espero por el que vas a poner en la wiki si va a estar mas completo

Men, en el articulo deje un link : http://gutl.jovenclub.cu/wiki/definiciones/puertos_tcp_udp?s%5B%5D=tcp

si, pero ya eso es mas bien tcp-udp, no nmap, aunque igual me sirve. revisaste lo que te decía del puerto que usa el servicio FTP?

Sip, le eche un ojo, pero no puedo arreglar el post.. 🙁

ahh, no hay problema, seguro algun admin se da cuenta y lo arregla 😉

Solucionado….

muy bueno este post, ademas, nmap es una herramienta que empelo mucho para el escaneo de mi red, ademas me gustaria añadir al post que tambien con la opcion -iL se puede especificar un fichero de entrada, es decir, tenemos en un fichero las estaciones que queremos escanear y no tenemos que estar pensando en consola una a una, podemos ponerlas todas aqui y el mismo programa se encarga de leer lo que alli esta puesto y escanear las estaciones definidas. Por otro lado la opción -oL permite publicar el resultado en un fichero aparte y poder andar con el sin necesidad de realizarlo «insito». Muy bueno el post

sip, el problema es que como novato, trate de mantenerlo basico, simple, sin enredos… Pero gracias por el comentario, no sabia lo de los archivos… 🙂

Ponganlo en la wiki mas explicito y completo,muy interesante !!gracias!!